如何在VPS上安装CHR

网上关于在 VPS 上部署 CHR 的教程已经很多,有些一键脚本甚至能直接安装已激活的版本。在 AS209574 网络中,我们大量采用 MikroTik 作为路由器,云端节点也都购买了正版 CHR 授权。不过每次部署总会遇到些意想不到的情况,这里简单做个记录备忘。 获取镜像 从 MikroTik 官网下载 CHR raw 格式镜像。在 VPS 上可以直接下载: 或者使用以下命令直接下载解压后的镜像...

|

网上关于在 VPS 上部署 CHR 的教程已经很多,有些一键脚本甚至能直接安装已激活的版本。在 AS209574 网络中,我们大量采用 MikroTik 作为路由器,云端节点也都购买了正版 CHR 授权。不过每次部署总会遇到些意想不到的情况,这里简单做个记录备忘。 获取镜像 从 MikroTik 官网下载 CHR raw 格式镜像。在 VPS 上可以直接下载: 或者使用以下命令直接下载解压后的镜像...

RouterOS v7 中 routing filter(路由过滤器) 的工作方式、语法结构、匹配属性、可执行动作、社区匹配、ASPATH 正则、RPKI 与选择规则与 RouterOS v6 中存在较大的差异,本文整理通过 ChatGPT 5.4 Thinking 模型对这部分内容进行了整理。[1][2] 注意:该内容由人工智能(ChatGPT 5.4 Thinking 模型)进行生成。 Rou...

最近在做多 ISP 分流,这次没有使用静态的路由表,采用了基于 BGP/ASN 的方式进行流量分配。这里记录一下常用的 ASN 列表,方便后面查询。 国内运营商 名称 ASN 中国电信 (ChinaTelecom) 4134 中国联通 (ChinaUnicom) 4837, 9929 中国移动 (ChinaMobile) 9808 中国教育网 (ChinaEdu) 4538, 7497, 2391...

从 2014 年开始,我的博客一直跑在 Hexo 上。Hexo 给我的感觉一直是:能用,但用得不爽。 最初文章不多,生成速度尚可,主题随便改改也能接受。但随着内容体量上来,问题逐渐暴露: hexo generate 速度慢的出奇 插件依赖复杂,Node版本是真的不敢动 主题想魔改就得学模板语法,维护成本高 10年积累的各种魔改,补丁,脚本,这个站点的源码仓库早就成了“屎山”。每次想重构,都不敢动。...

书接前文优雅解决国内安装 Ollama 下载慢及卡顿的问题,我们在安装 Ollama 之后,还需要下载模型才能开始 AI 的学习和使用。有些模型并没有上架 Ollama 官方库,需要我们从 Hugging Face 或者 ModelScope 上面下载。AI 的模型动辄十几个 GB 或者几十个 GB,由于网络环境的原因,从这些站点拉取模型往往非常缓慢。 那么我们如何减小因为网络带来的阻碍呢? CN...

我们在中国香港的网络服务商使用 ASSET 自动生成前缀过滤器,这是当前主流且相对安全的做法: 上游会根据客户提供的 ASSET,从 IRR 数据库中解析可接受的 route / route6,从而自动生成 BGP import policy。 在 HEX NET 中,目前有两类地址资源: 1、IPv6:由 RIPE NCC 分配 2、IPv4:来自 ARIN 的 44NET IPv6 地址的 I...

IPv6 在实践中多使用 GUA 地址。对于多运营商环境,我们一般不会为客户端分配多个运营商的 IPv6 地址,需要给用户分配一个相对固定的地址,并通过出口网关类设备来调度用户使用哪家运营商出网。 在一些厂商中,这个功能被称为“前缀替换”,实际上这也是一种 NAT。RouteOS 没有明确的给出这个功能,但是可以通过 IPv6 Firewall 中的 netmap NAT 来实现这个功能。 配置如...

写技术博客这件事,本身并不难,难的是写完之后的自我校对。 尤其是当文章偏技术、偏流程时,很容易出现一些问题: 描述不够准确,概念混用 行文逻辑不够顺畅,段落之间衔接生硬 有明显的错别字或语病,却在发布后才被发现 如果只是个人博客,改了也就改了; 但一旦博客接入了自动部署、同步到多个平台,这些“小问题”就会被不断放大。 于是我开始思考一个问题: 既然代码可以在 PR 阶段做自动化检查,那文章能不能也...

其实这趟香港之行,从年初就已经躺在我的计划表里了。结果在我的墨迹下,香港之行就这样从“下个月”变成了“今年一定要去”,最后由于还剩两个月签证过期,才落在了年末。 直到 12 月中旬,我终于用一种非常“特种兵”的方式,把这件事给完成了。 这篇更像是一份行程底稿。没有小红书式的“必吃榜”“避雷合集”,更多是时间点、路径和一些当下的感受记录。它不一定适合第一次去香港、想慢慢逛的人,但如果你和我一样,只想...

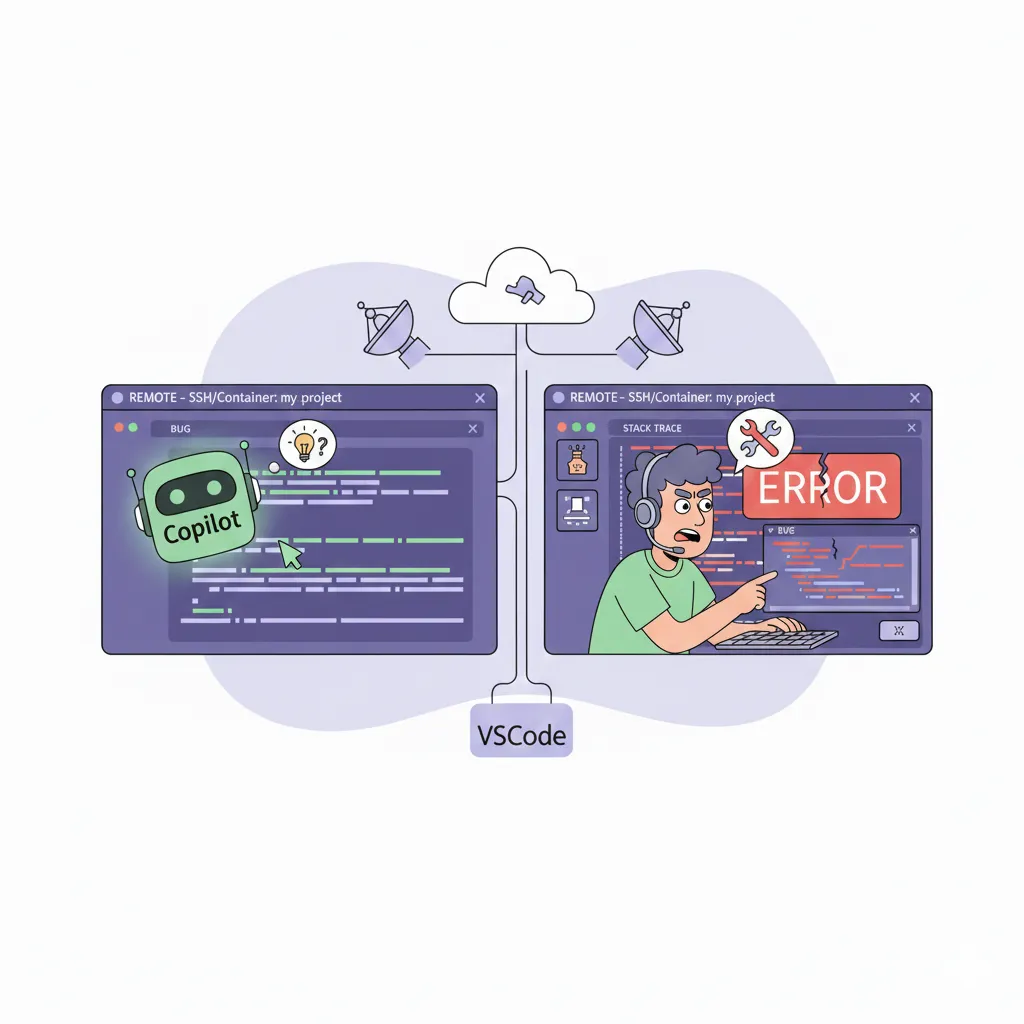

平时我们使用 VSCode 进行远程开发时,但远程开发过程中,GitHub 的 Copilot 似乎是失效的,它无法激活 MCP 扩展,会一直卡在运行中,直到超时。 解决方案: 使用 cmd+shift+p 打开指令面板 Preferences: Open Remote Settings (JSON) (SSH: ...) 将文件更新为 保存配置,使用 cmd+shift+p 打开指令面板 Dev...